Caso de Estudio 3.1: Monitoreando y verificando las elecciones parlamentarias ucranianas

Durante las elecciones parlamentarias ucranianas de otoño de 2012, Internews Ucrania, una ONG local soportada por la organización de medios global sin fines de lucro Internews, llevó a cabo un proyecto de monitoreo electoral llamado Elect.UA. El mismo hizo uso de crowdsourcing o colaboración colectiva, telefonía móvil, redes sociales, monitoreo electoral profesional y monitoreo de medios para supervisar la campaña electoral y posibles violaciones o manipulación de los resultados.

El proyecto se construyó sobre una estructura bastante compleja: 36 periodistas alrededor del país reportaban historias durante la campaña electoral y el día de las elecciones. Al mismo tiempo, tres organizaciones distintas de monitoreo electoral tenían empleados reportando sobre la misma plataforma usando SMS, formatos en línea y correo electrónico. Elect.UA también invitó a los ucranianos a reportar acerca de sus experiencias electorales usando las redes sociales (Twitter y Facebook), tecnología móvil (SMS y una línea directa), una aplicación para teléfonos inteligentes, un formato en línea o correo electrónico.

Toda la información proveniente de los periodistas capacitados por Internews así como de los monitores electorales era automáticamente etiquetada como verificada, mientras que los mensajes del público eran sometidos a verificación por parte de un equipo de 16 administradores en Kiev.

Para los mensajes provenientes del público, el equipo de administradores estableció un protocolo de verificación basado en la fuente de la información: tecnología móvil, redes sociales, formato en línea o correo electrónico.

Por cada fuente, el equipo intentaba verificar al remitente de la información (de ser posible), el contenido de dicha información y su contexto. Por cada uno de esos componentes, el equipo también intentaba establecer si algo podía ser verificado en un 100% o sólo parcialmente.

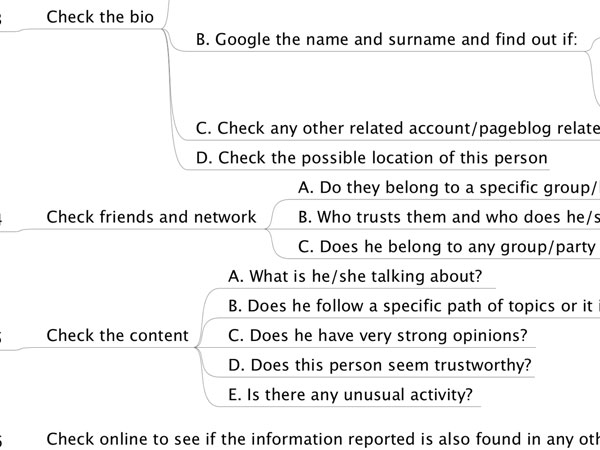

Para la información proveniente de las redes sociales, la imagen de abajo muestra el modelo de árbol de decisión usado por los administradores en el proceso de verificación.

Clic para ver el diagrama completo

Clic para ver el diagrama completo

El primer paso era ejecutar una búsqueda en línea de la información y su fuente para identificar todas las trazas digitales posibles de dicha persona, así como la pieza de contenido (por ejemplo, examinábamos otras cuentas de redes sociales, menciones de parte de artículos en los medios, información acerca de universidades, afiliaciones, etc.). La búsqueda estaba dirigida a determinar si la persona era una fuente confiable y si había alguna traza de la información que proporcionaban en algún otro lado en línea.

El segundo paso era usar la información recolectada para armar un perfil de la persona, así como un perfil del contenido que dicha persona proporcionaba. Para cada una de las 5W (el quién, qué, cuándo, dónde y por qué, por sus siglas en inglés) los administradores tenían que determinar cuidadosamente lo que podían comprobar y lo que no.

Para el contenido multimedia, el protocolo de verificación de fuentes era el mismo, pero contábamos con una ruta distinta para el contenido. Las fotos y videos eran verificados buscando cualquier punto de referencia identificable, así como analizando el audio (para identificar idioma, dialectos, jerga, ruido de fondo, etc.), las ropas y la iluminación (artificial ó natural), entre otros elementos del contenido.

Cuando una pieza de información no podía ser verificada con un grado suficiente de certidumbre, el reporte era enviado de vuelta a un monitor electoral o a un reportero en sitio para una verificación en tiempo real y en persona.

Por ejemplo, el 28 de septiembre del 2012, Elect.UA recibió un mensaje anónimo por medio de su página web diciendo que el candidato parlamentario Leonid Datsenko había sido invitado a una discusión por parte de un extraño y que luego había sido intimidado para forzarlo a que se retirara de las elecciones.

Al siguiente día, los administradores de la plataforma encontraron un artículo en una fuente confiable que incluía un registro del intercambio. Aún así retuvimos el reporte para su verificación y luego, el 1º de octubre, periodistas locales reportaron el incidente en una conferencia de prensa. Los periodistas locales de Elect.UA igualmente llevaron a cabo entrevistas con servicios policiales locales, los cuales reconocieron que el caso en cuestión era cierto.

En líneas generales, el equipo de Elect.UA logró verificar una cantidad increíble de información usando estos protocolos, y también notaron que mientras más se familiarizaban los administradores con el proceso de verificación, más rápido podían trabajar. Esto prueba que la verificación de contenidos generados por los usuarios es una habilidad que puede ser sistematizada y aprendida, lo que conlleva a resultados eficientes y confiables.